Os dispositivos USB são aparentemente mais perigosos do que jamais imaginamos. Não se trata de malware que usa o mecanismo de reprodução automática no Windows – desta vez, é uma falha de design fundamental no próprio USB.

Agora você realmente não deve pegar e usar unidades flash USB suspeitas que encontrar por aí. Mesmo que você garantisse que eles não continham software malicioso, eles poderiam ter firmware malicioso .

Índice

Está tudo no firmware

USB significa “barramento serial universal”. Supõe-se que seja um tipo universal de porta e protocolo de comunicação que permite conectar muitos dispositivos diferentes ao seu computador. Dispositivos de armazenamento como unidades flash e discos rígidos externos, mouses, teclados, controladores de jogos, fones de ouvido, adaptadores de rede e muitos outros tipos de dispositivos usam USB no mesmo tipo de porta.

Esses dispositivos USB – e outros componentes do seu computador – executam um tipo de software conhecido como “firmware”. Essencialmente, quando você conecta um dispositivo ao computador, o firmware do dispositivo é o que permite que o dispositivo realmente funcione. Por exemplo, um firmware de unidade flash USB típico administraria a transferência de arquivos para frente e para trás. O firmware de um teclado USB converteria os pressionamentos de tecla físicos em um teclado em dados de pressionamento de tecla digital enviados pela conexão USB para o computador.

Este firmware em si não é um software normal ao qual seu computador tem acesso. É o código que executa o próprio dispositivo e não há uma maneira real de verificar e verificar se o firmware de um dispositivo USB é seguro.

O que o firmware malicioso pode fazer

A chave para este problema é o objetivo do design de que os dispositivos USB podem fazer muitas coisas diferentes. Por exemplo, uma unidade flash USB com firmware malicioso pode funcionar como um teclado USB. Quando você o conecta ao computador, ele pode enviar ações do teclado para o computador, como se alguém sentado em frente ao computador estivesse digitando as teclas. Graças aos atalhos de teclado, um firmware malicioso funcionando como um teclado poderia, por exemplo, abrir uma janela de Prompt de Comando, baixar um programa de um servidor remoto, executá-lo e concordar com um prompt UAC .

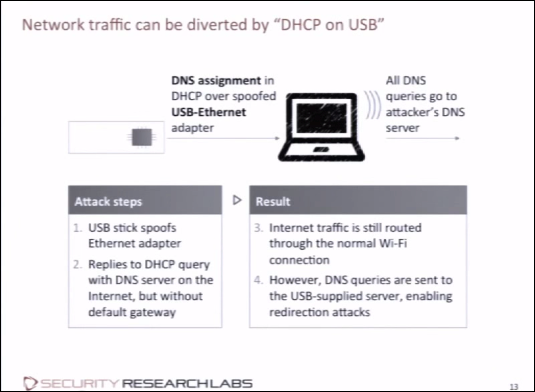

Mais sorrateiramente, uma unidade flash USB pode parecer funcionar normalmente, mas o firmware pode modificar arquivos à medida que saem do dispositivo, infectando-os. Um dispositivo conectado pode funcionar como um adaptador Ethernet USB e rotear o tráfego por servidores maliciosos. Um telefone ou qualquer tipo de dispositivo USB com sua própria conexão com a Internet pode usar essa conexão para transmitir informações do seu computador.

Um dispositivo de armazenamento modificado pode funcionar como um dispositivo de inicialização quando detecta que o computador está inicializando, e o computador seria inicializado a partir de USB, carregando um malware (conhecido como rootkit) que inicializaria o sistema operacional real, rodando sob ele .

É importante ressaltar que os dispositivos USB podem ter vários perfis associados a eles. Uma unidade flash USB pode ser considerada uma unidade flash, um teclado e um adaptador de rede Ethernet USB ao ser inserida. Pode funcionar como uma unidade flash normal, reservando-se o direito de fazer outras coisas.

Este é apenas um problema fundamental com o próprio USB. Ele permite a criação de dispositivos maliciosos que podem fingir ser apenas um tipo de dispositivo, mas também outros tipos de dispositivos.

Os computadores podem infectar o firmware de um dispositivo USB

Isso é bastante assustador até agora, mas não completamente. Sim, alguém poderia criar um dispositivo modificado com um firmware malicioso, mas provavelmente você não os encontrará. Quais são as chances de você receber um dispositivo USB malicioso especialmente criado?

O malware à prova de conceito “ BadUSB ” leva isso a um nível novo e mais assustador. Os pesquisadores do SR Labs passaram dois meses fazendo engenharia reversa do código de firmware USB básico em muitos dispositivos e descobriram que ele poderia realmente ser reprogramado e modificado. Em outras palavras, um computador infectado pode reprogramar o firmware de um dispositivo USB conectado, transformando esse dispositivo USB em um dispositivo malicioso. Esse dispositivo poderia infectar outros computadores aos quais estava conectado e se espalhar de computador para dispositivo USB, computador para dispositivo USB e assim por diante.

Isso já aconteceu no passado com unidades USB contendo malware que dependiam do recurso Windows AutoPlay para executar malware automaticamente nos computadores aos quais estavam conectados. Mas agora os utilitários de antivírus não podem detectar ou bloquear esse novo tipo de infecção que pode se espalhar de um dispositivo para outro.

Isso poderia ser potencialmente combinado com ataques de “sucção” para infectar um dispositivo enquanto ele carrega via USB de uma porta USB maliciosa.

A boa notícia é que isso só é possível com cerca de 50% dos dispositivos USB no final de 2014. A má notícia é que você não pode dizer quais dispositivos estão vulneráveis e quais não são sem quebrá-los e examinar os circuitos internos. Esperamos que os fabricantes projetem dispositivos USB com mais segurança para proteger seu firmware de modificações no futuro. No entanto, por enquanto, uma grande quantidade de dispositivos USB existentes estão vulneráveis a serem reprogramados.

Este é um problema real?

Até agora, isso provou ser uma vulnerabilidade teórica. Ataques reais foram demonstrados, então é uma vulnerabilidade real – mas ainda não a vimos explorada por nenhum malware real à solta. Algumas pessoas teorizam que a NSA sabe desse problema há algum tempo e o usa. O exploit COTTONMOUTH da NSA parece envolver o uso de dispositivos USB modificados para atacar alvos, embora pareça que a NSA também tenha implantado hardware especializado nesses dispositivos USB.

No entanto, esse problema provavelmente não é algo que você enfrentará tão cedo. No dia a dia, você provavelmente não precisa ver o controle do Xbox do seu amigo ou outros dispositivos comuns com muita suspeita. No entanto, esta é uma falha central no próprio USB que deve ser corrigida.

Como você pode se proteger

Você deve ter cuidado ao lidar com dispositivos suspeitos. Na época do malware do Windows AutoPlay, ocasionalmente ouvíamos falar de unidades flash USB deixadas nos estacionamentos da empresa. A esperança era que um funcionário pegasse o pen drive e o conectasse a um computador da empresa, e então o malware do drive seria executado automaticamente e infectaria o computador. Houve campanhas para aumentar a conscientização sobre isso, incentivando as pessoas a não pegar dispositivos USB nos estacionamentos e conectá-los a seus computadores.

Com o AutoPlay agora desabilitado por padrão, tendemos a pensar que o problema está resolvido. Mas esses problemas de firmware USB mostram que dispositivos suspeitos ainda podem ser perigosos. Não pegue dispositivos USB em estacionamentos ou na rua e conecte-os.

O quanto você deve se preocupar depende de quem você é e do que está fazendo, é claro. As empresas com segredos de negócios ou dados financeiros essenciais podem querer ser extremamente cuidadosas com os dispositivos USB que podem ser conectados a quais computadores, evitando que infecções se espalhem.

Embora esse problema tenha sido visto apenas em ataques de prova de conceito até agora, ele expõe uma grande falha de segurança central nos dispositivos que usamos todos os dias. É algo para se ter em mente e, idealmente, algo que deve ser resolvido para melhorar a segurança do próprio USB.

Crédito da imagem: Harco Rutgers no Flickr