O Fall Creators Update da Microsoft finalmente adiciona proteção contra exploits integrada ao Windows. Anteriormente, você precisava buscar isso na forma da ferramenta EMET da Microsoft. Agora faz parte do Windows Defender e é ativado por padrão.

Índice

Como funciona a proteção contra exploração do Windows Defender

Há muito recomendamos o uso de software anti-exploit como o Enhanced Mitigation Experience Toolkit (EMET) da Microsoft ou o Malwarebytes Anti-Malware mais amigável , que contém um poderoso recurso anti-exploit (entre outras coisas). O EMET da Microsoft é amplamente usado em redes maiores, onde pode ser configurado por administradores de sistema, mas nunca foi instalado por padrão, requer configuração e tem uma interface confusa para usuários comuns.

Programas antivírus típicos, como o próprio Windows Defender , usam definições de vírus e heurísticas para detectar programas perigosos antes que possam ser executados em seu sistema. Na verdade, as ferramentas anti-exploit impedem que muitas técnicas populares de ataque funcionem, de modo que esses programas perigosos não entrem em seu sistema em primeiro lugar. Eles habilitam certas proteções do sistema operacional e bloqueiam técnicas comuns de exploração de memória, de forma que, se um comportamento semelhante a exploração for detectado, eles encerrarão o processo antes que algo de ruim aconteça. Em outras palavras, eles podem proteger contra muitos ataques de dia zero antes de serem corrigidos.

No entanto, eles podem causar problemas de compatibilidade e suas configurações podem precisar ser ajustadas para diferentes programas. É por isso que o EMET era geralmente usado em redes corporativas, onde os administradores de sistema podiam ajustar as configurações, e não em PCs domésticos.

O Windows Defender agora inclui muitas dessas mesmas proteções, que foram originalmente encontradas no EMET da Microsoft. Eles estão habilitados por padrão para todos e fazem parte do sistema operacional. O Windows Defender configura automaticamente as regras apropriadas para diferentes processos em execução no seu sistema. ( Malwarebytes ainda afirma que seu recurso anti-exploit é superior , e ainda recomendamos o uso do Malwarebytes, mas é bom que o Windows Defender tenha um pouco disso integrado agora também.)

Este recurso é habilitado automaticamente se você atualizou para o Fall Creators Update do Windows 10 e o EMET não é mais compatível. O EMET nem pode ser instalado em PCs que executam o Fall Creators Update. Se você já tiver o EMET instalado, ele será removido pela atualização .

O Fall Creators Update do Windows 10 também inclui um recurso de segurança relacionado chamado Acesso Controlado à Pasta . Ele foi projetado para impedir malware, permitindo apenas que programas confiáveis modifiquem arquivos em suas pastas de dados pessoais, como Documentos e Imagens. Ambos os recursos fazem parte do “Windows Defender Exploit Guard”. No entanto, o acesso controlado à pasta não está habilitado por padrão.

Como confirmar se a proteção de exploração está ativada

Este recurso é habilitado automaticamente para todos os PCs com Windows 10. No entanto, ele também pode ser alternado para o “modo de auditoria”, permitindo que os administradores do sistema monitorem um registro do que o Exploit Protection teria feito para confirmar que não causará problemas antes de habilitá-lo em PCs críticos.

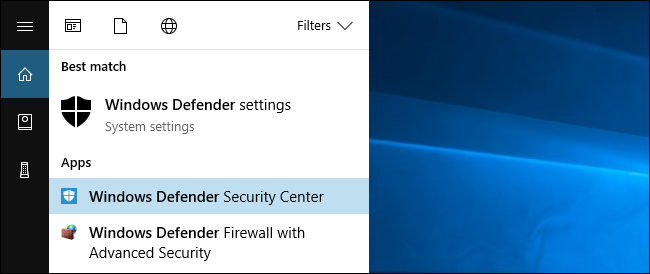

Para confirmar se esse recurso está habilitado, você pode abrir a Central de Segurança do Windows Defender. Abra o menu Iniciar, procure Windows Defender e clique no atalho da Central de Segurança do Windows Defender.

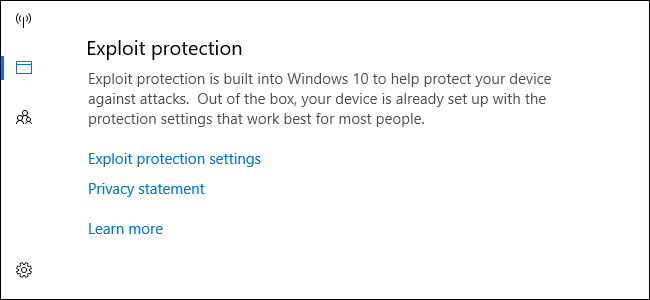

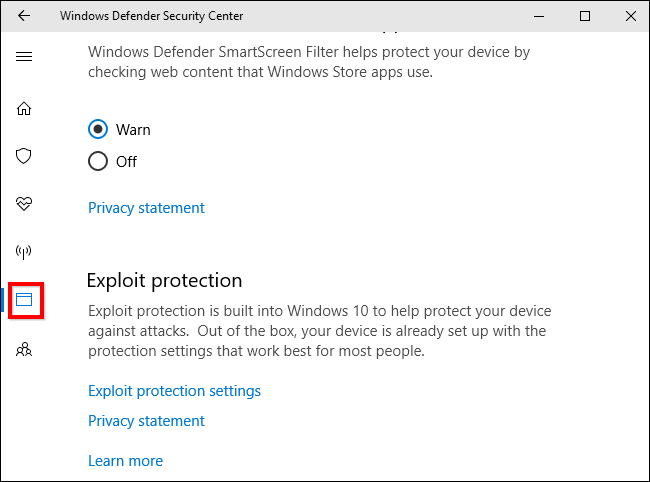

Clique no ícone em forma de janela “App & navegador control” na barra lateral. Role para baixo e você verá a seção “Proteção contra exploração”. Ele irá informá-lo de que esse recurso está ativado.

Se você não vir esta seção, seu PC provavelmente ainda não foi atualizado para a Atualização dos Criadores de Outono.

Como configurar a proteção de exploração do Windows Defender

Aviso : você provavelmente não deseja configurar este recurso. O Windows Defender oferece muitas opções técnicas que você pode ajustar, e a maioria das pessoas não saberá o que estão fazendo aqui. Este recurso é configurado com configurações padrão inteligentes que evitarão causar problemas e a Microsoft pode atualizar suas regras com o tempo. As opções aqui parecem ter como objetivo principal ajudar os administradores de sistema a desenvolver regras para software e implementá-las em uma rede corporativa.

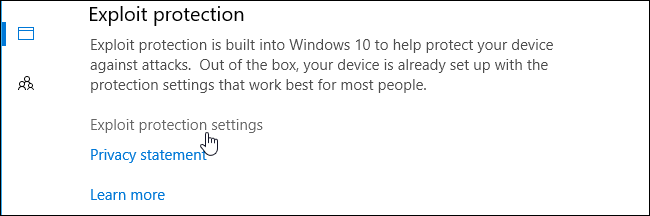

Se você deseja configurar a proteção contra exploit, vá para Windows Defender Security Center> Controle de aplicativo e navegador, role para baixo e clique em “Configurações de proteção contra exploit” em Proteção contra exploit.

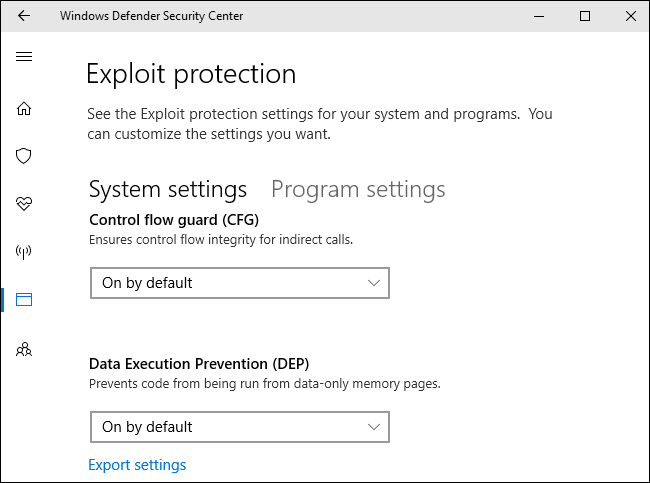

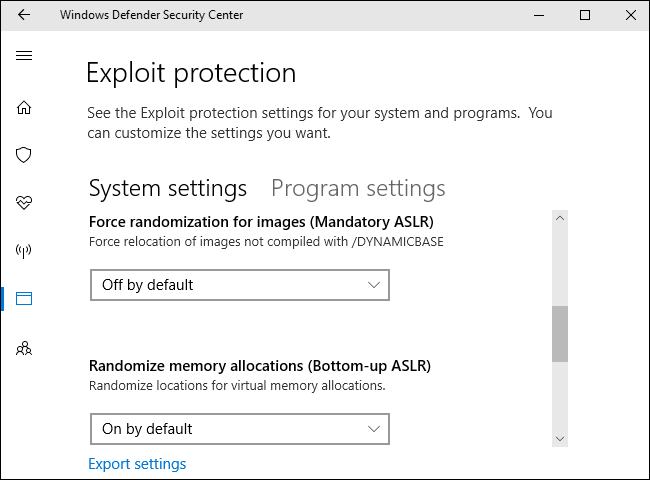

Você verá duas guias aqui: Configurações do sistema e Configurações do programa. As configurações do sistema controlam as configurações padrão usadas para todos os aplicativos, enquanto as configurações do programa controlam as configurações individuais usadas para vários programas. Em outras palavras, as configurações do programa podem substituir as configurações do sistema para programas individuais. Eles podem ser mais restritivos ou menos restritivos.

Na parte inferior da tela, você pode clicar em “Exportar configurações” para exportar suas configurações como um arquivo .xml que pode ser importado em outros sistemas. A documentação oficial da Microsoft oferece mais informações sobre como implantar regras com Política de Grupo e PowerShell.

Na guia Configurações do sistema, você verá as seguintes opções: Protetor de fluxo de controle (CFG), Prevenção de execução de dados (DEP), Forçar randomização para imagens (ASLR obrigatório), Randomizar alocações de memória (ASLR ascendente), Validar cadeias de exceção (SEHOP) e Validar integridade de heap. Eles estão todos ativados por padrão, exceto a opção Forçar randomização para imagens (ASLR obrigatório). Isso provavelmente ocorre porque o ASLR obrigatório causa problemas com alguns programas, portanto, você pode encontrar problemas de compatibilidade se ativá-lo, dependendo dos programas que executa.

Novamente, você realmente não deve tocar nessas opções a menos que saiba o que está fazendo. Os padrões são razoáveis e escolhidos por um motivo.

A interface fornece um breve resumo do que cada opção faz, mas você terá que fazer algumas pesquisas se quiser saber mais. Explicamos anteriormente o que DEP e ASLR fazem aqui .

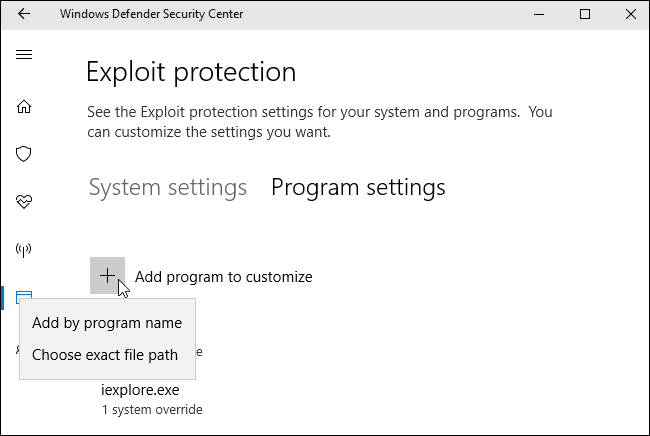

Clique na guia “Configurações do programa” e você verá uma lista de diferentes programas com configurações personalizadas. As opções aqui permitem que as configurações gerais do sistema sejam substituídas. Por exemplo, se você selecionar “iexplore.exe” na lista e clicar em “Editar”, verá que a regra aqui habilita o ASLR obrigatório para o processo do Internet Explorer, embora não seja habilitado por padrão em todo o sistema.

Você não deve alterar essas regras integradas para processos como runtimebroker.exe e spoolsv.exe . A Microsoft os adicionou por um motivo.

Você pode adicionar regras personalizadas para programas individuais clicando em “Adicionar programa para personalizar”. Você pode “Adicionar por nome de programa” ou “Escolher caminho de arquivo exato”, mas especificar um caminho de arquivo exato é muito mais preciso.

Depois de adicionado, você pode encontrar uma longa lista de configurações que não serão significativas para a maioria das pessoas. A lista completa de configurações disponíveis aqui é: Proteção de código arbitrário (ACG), Bloquear imagens de baixa integridade, Bloquear imagens remotas, Bloquear fontes não confiáveis, Proteção de integridade de código, Proteção de fluxo de controle (CFG), Prevenção de execução de dados (DEP), Desativar pontos de extensão , Desabilitar chamadas de sistema Win32k, Não permitir processos filho, Filtragem de endereço de exportação (EAF), Forçar randomização para imagens (ASLR obrigatório), Filtragem de endereço de importação (IAF), Alocação de memória aleatória (ASLR de baixo para cima), Simular execução (SimExec) , Validar invocação de API (CallerCheck), Validar cadeias de exceção (SEHOP), Validar uso de identificador, Validar integridade de heap, Validar integridade de dependência de imagem e Validar integridade de pilha (StackPivot).

Again, you shouldn’t touch these options unless you’re a system administrator who wants to lock down an application and you really know what you’re doing.

As a test, we enabled all the options for iexplore.exe and tried to launch it. Internet Explorer just showed an error message and refused to launch. We didn’t even see a Windows Defender notification explaining that Internet Explorer wasn’t functioning because of our settings.

Don’t just blindly attempt to restrict applications, or you’ll cause similar problems on your system. They’ll be difficult to troubleshoot if you don’t remember you changed the options, too.

If you still use an older version of Windows, like Windows 7, you can get exploit protection features by installing Microsoft’s EMET or Malwarebytes. However, support for EMET will stop on July 31, 2018, as Microsoft wants to push businesses toward Windows 10 and Windows Defender’s Exploit Protection instead.