A autenticação de dois fatores (2FA) é o método mais eficaz de prevenir o acesso não autorizado a uma conta online. Ainda precisa ser convencido? Dê uma olhada nesses números de cair o queixo da Microsoft.

Índice

Os números difíceis

Em fevereiro de 2020, a Microsoft fez uma apresentação na Conferência RSA intitulada “Quebrando Dependências de Senha: Desafios da Milha Final na Microsoft”. Toda a apresentação foi fascinante se você estiver interessado em como proteger contas de usuários. Mesmo que esse pensamento entorpece sua mente, as estatísticas e os números apresentados são incríveis.

A Microsoft rastreia mais de 1 bilhão de contas ativas mensalmente, o que representa quase 1/8 da população mundial . Isso gera mais de 30 bilhões de eventos de login mensais. Cada login em uma conta corporativa do O365 pode gerar várias entradas de login em vários aplicativos, bem como eventos adicionais para outros aplicativos que usam o O365 para logon único.

Se esse número parece grande, lembre-se de que a Microsoft interrompe 300 milhões de tentativas fraudulentas de login todos os dias . Novamente, isso não é por ano ou mês, mas 300 milhões por dia .

Em janeiro de 2020, 480.000 contas da Microsoft – 0,048% de todas as contas da Microsoft – foram comprometidas por ataques de pulverização. É quando um invasor executa uma senha comum (como “Spring2020!”) Em listas de milhares de contas, na esperança de que algumas delas usem essa senha comum.

Os sprays são apenas uma forma de ataque; centenas e milhares mais foram causados por enchimento de credenciais. Para perpetuar isso, o invasor compra nomes de usuário e senhas na dark web e os testa em outros sistemas.

Depois, há o phishing , que ocorre quando um invasor o convence a fazer login em um site falso para obter sua senha. Esses métodos são como contas online são tipicamente “hackeadas”, em linguagem comum.

Ao todo, mais de 1 milhão de contas da Microsoft foram violadas em janeiro. Isso representa pouco mais de 32.000 contas comprometidas por dia, o que parece ruim até você se lembrar dos 300 milhões de tentativas de login fraudulentas interrompidas por dia.

Mas o número mais importante de todos é que 99,9% de todas as violações de contas da Microsoft teriam sido interrompidas se as contas tivessem a autenticação de dois fatores habilitada.

O que é autenticação de dois fatores?

Como um lembrete rápido, a autenticação de dois fatores (2FA) requer um método adicional para autenticar sua conta, em vez de apenas um nome de usuário e uma senha. Esse método adicional geralmente é um código de seis dígitos enviado para o seu telefone por SMS ou gerado por um aplicativo. Em seguida, você digita esse código de seis dígitos como parte do procedimento de login para sua conta.

A autenticação de dois fatores é um tipo de autenticação multifator (MFA). Existem também outros métodos de MFA, incluindo tokens USB físicos que você conecta ao seu dispositivo ou varreduras biométricas de sua impressão digital ou olho. No entanto, um código enviado para o seu telefone é de longe o mais comum.

No entanto, a autenticação multifator é um termo amplo – uma conta muito segura pode exigir três fatores em vez de dois, por exemplo.

A 2FA teria interrompido as violações?

Em ataques de spray e enchimento de credenciais, os invasores já têm uma senha – eles só precisam encontrar contas que a usem. Com o phishing, os invasores têm sua senha e nome da conta, o que é ainda pior.

Se as contas da Microsoft que foram violadas em janeiro tivessem a autenticação multifator ativada, apenas ter a senha não seria suficiente. O hacker também precisaria acessar os telefones de suas vítimas para obter o código MFA antes de poder fazer login nessas contas. Sem o telefone, o invasor não teria conseguido acessar essas contas e elas não teriam sido violadas.

Se você acha que sua senha é impossível de adivinhar e que nunca cairia em um ataque de phishing, vamos mergulhar nos fatos. De acordo com Alex Weinart, um arquiteto diretor da Microsoft, sua senha realmente não importa muito quando se trata de proteger sua conta.

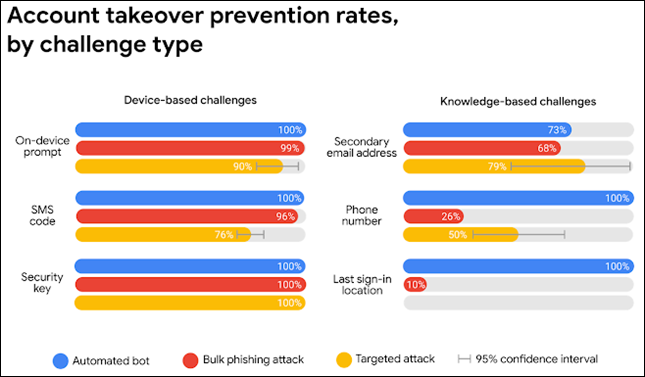

Isso não se aplica apenas a contas da Microsoft – cada conta online é tão vulnerável se não usar MFA. De acordo com o Google, o MFA parou 100 por cento dos ataques de bot automatizados (ataques de spray, enchimento de credenciais e métodos automatizados semelhantes).

Se você olhar no canto inferior esquerdo do gráfico de pesquisa do Google, o método “Chave de segurança” foi 100 por cento eficaz em impedir bot automatizado, phishing e ataques direcionados.

Então, qual é o método de “chave de segurança”? Ele usa um aplicativo em seu telefone para gerar um código MFA.

Embora o método “Código SMS” também seja muito eficaz – e é absolutamente melhor do que não ter MFA – um aplicativo é ainda melhor. Recomendamos o Authy , pois é gratuito, fácil de usar e poderoso.

Como habilitar 2FA para todas as suas contas

Você pode habilitar 2FA ou outro tipo de MFA para a maioria das contas online. Você encontrará a configuração em locais diferentes para contas diferentes. Geralmente, porém, está no menu de configurações da conta em “Conta” ou “Segurança”.

Felizmente, temos guias que cobrem como ativar o MFA para alguns dos sites e aplicativos mais populares:

- Amazonas

- identificação da Apple

- Google / Gmail

- Microsoft

- Ninho

- Nintendo

- Anel

- Folga

- Vapor

MFA é a maneira mais eficaz de proteger suas contas online. Se você ainda não fez isso, reserve um tempo para ligá-lo o mais rápido possível – especialmente para contas críticas, como e-mail e banco.