Uma vulnerabilidade recém-descoberta no macOS High Sierra permite que qualquer pessoa com acesso ao seu laptop crie rapidamente uma conta root sem inserir uma senha, ignorando quaisquer protocolos de segurança configurados.

É fácil exagerar os problemas de segurança. Este não é um daqueles momentos. Isso é muito ruim.

Índice

Como funciona o Exploit

Aviso: não faça isso no seu Mac! Estamos mostrando essas etapas para mostrar como essa exploração é simples, mas, na verdade, segui-las deixará seu computador inseguro. Faz. Não. Faz. Esta.

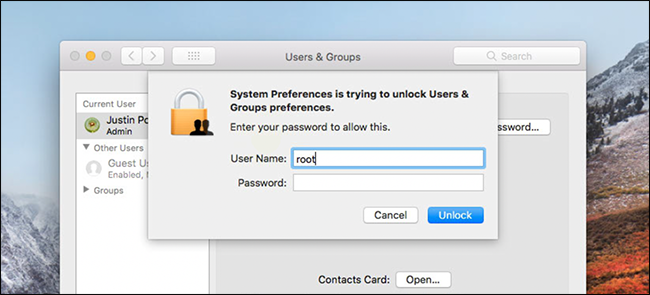

O exploit pode ser executado de várias maneiras, mas a maneira mais simples de ver como funciona é nas Preferências do Sistema. O invasor precisa apenas ir para Usuários e Grupos, clicar no cadeado no canto inferior esquerdo e tentar fazer o login como “root” sem senha.

Na primeira vez que você faz isso, surpreendentemente, uma conta root sem senha é criada. Na segunda vez, você realmente efetuará login como root. Em nossos testes, isso funciona independentemente de o usuário atual ser um administrador ou não.

Isso dá ao invasor acesso a todas as preferências do administrador nas Preferências do Sistema … mas isso é apenas o começo, porque você criou um novo usuário root em todo o sistema sem senha.

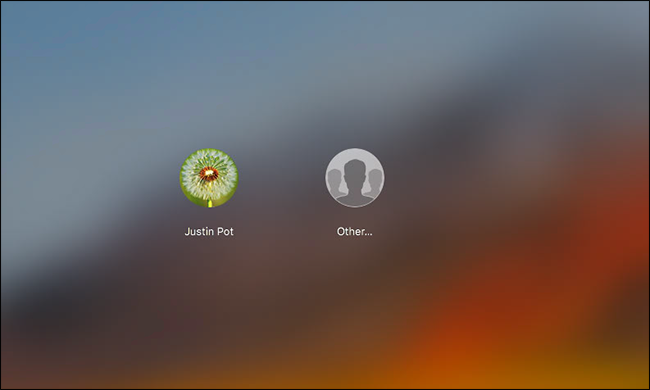

Depois de seguir as etapas acima, o invasor pode fazer logout e escolher a opção “Outro” que aparece na tela de login.

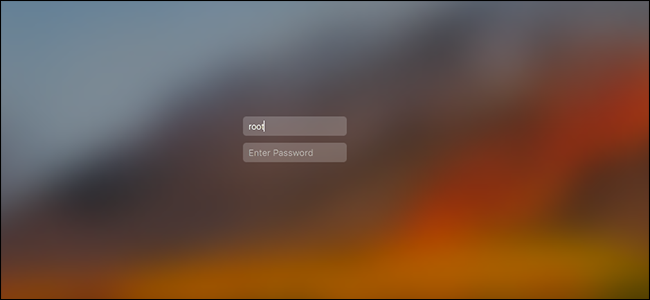

A partir daí, o invasor pode inserir “root” como nome de usuário e deixar o campo de senha em branco. Depois de pressionar Enter, eles farão o login com todos os privilégios de administrador do sistema.

Eles agora podem acessar qualquer arquivo na unidade, mesmo se estiver protegido por FileVault. Eles podem alterar a senha de qualquer usuário, permitindo que eles façam login e acessem coisas como e-mail e senhas do navegador.

Este é o acesso total. Qualquer coisa que você possa imaginar que um invasor possa fazer, ele pode fazer com esse exploit.

E dependendo de quais recursos de compartilhamento você ativou, pode ser possível que isso aconteça remotamente. Pelo menos um usuário acionou o exploit remotamente usando o compartilhamento de tela, por exemplo.

Se você ativou o compartilhamento de tela, é provavelmente uma boa ideia desativá-lo, mas quem pode dizer quantas outras maneiras possíveis existem para acionar esse problema? Os usuários do Twitter demonstraram maneiras de lançar isso usando o Terminal , o que significa que o SSH também é um vetor potencial. Provavelmente não há fim para as maneiras como isso pode ser acionado, a menos que você mesmo configure uma conta root e a bloqueie.

Como tudo isso realmente funciona? O pesquisador de segurança do Mac, Patrick Wardle, explica tudo aqui com muitos detalhes. É muito sombrio.

Atualizar o seu Mac pode ou não resolver o problema

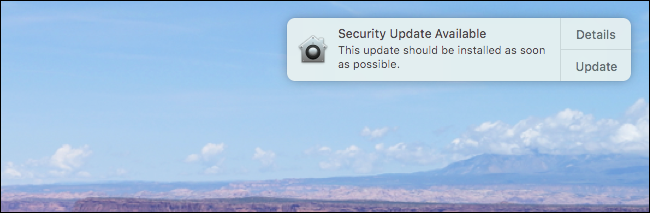

Desde 29 de novembro de 2017, há um patch disponível para esse problema .

Mas a Apple até bagunçou o patch. Se você estava executando o 10.13, instalou o patch e depois atualizou para o 10.13.1, o problema foi reintroduzido . A Apple deveria ter corrigido o 10.13.1, uma atualização que saiu algumas semanas antes, além de lançar o patch geral. Eles não o fizeram, o que significa que alguns usuários estão instalando “atualizações” que revertem o patch de segurança, trazendo de volta o exploit.

Portanto, embora ainda recomendemos a atualização do seu Mac, você provavelmente também deve seguir as etapas abaixo para fechar o bug sozinho.

Além disso, alguns usuários estão relatando que o patch interrompe o compartilhamento local de arquivos. De acordo com a Apple, você pode resolver o problema abrindo o Terminal e executando o seguinte comando:

sudo /usr/libexec/configureLocalKDC

O compartilhamento de arquivos deve funcionar depois disso. Isso é frustrante, mas bugs como esse são o preço a pagar por patches rápidos.

Proteja-se Habilitando o Root com uma senha

Mesmo que um patch tenha sido lançado, alguns usuários ainda podem enfrentar o bug. Existe, no entanto, uma solução manual que vai consertar isso: você só precisa habilitar a conta root com uma senha.

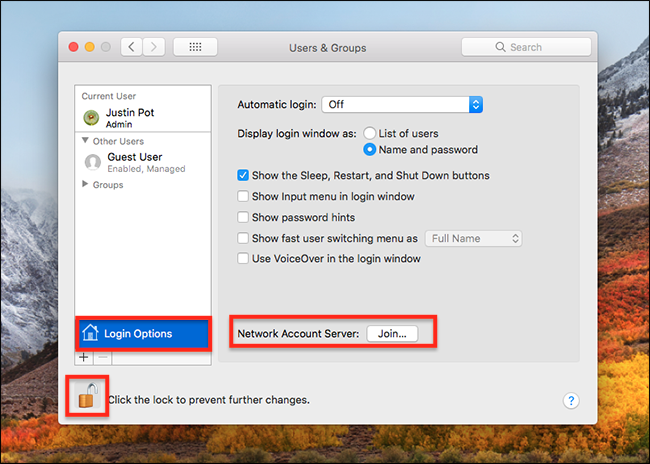

Para fazer isso, vá para Preferências do Sistema> Usuários e Grupos e clique no item “Opções de Login” no painel esquerdo. Em seguida, clique no botão “Entrar” ao lado de “Servidor de conta de rede” e um novo painel aparecerá.

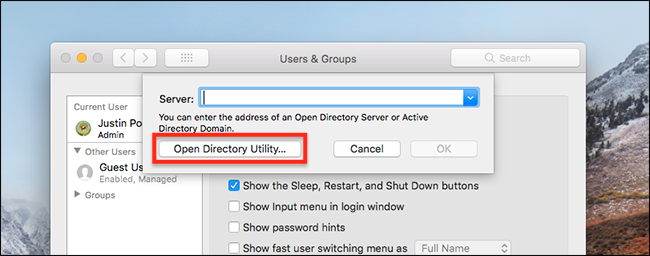

Clique em “Open Directory Utility” e uma nova janela será aberta.

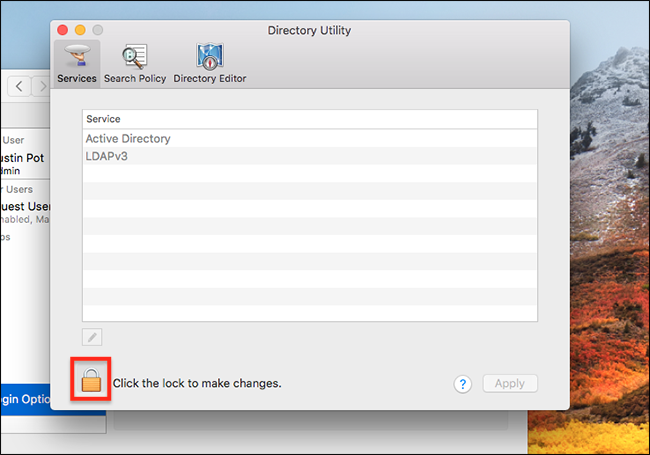

Clique no botão de bloqueio e digite seu nome de usuário e senha quando solicitado.

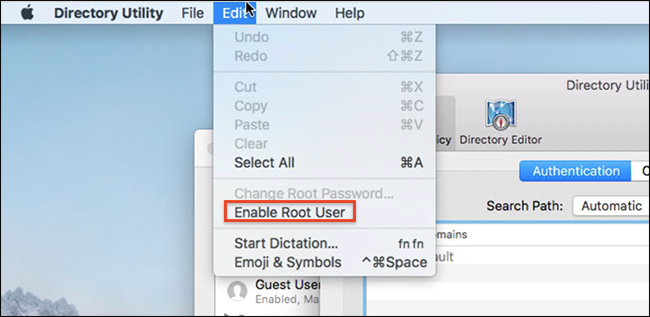

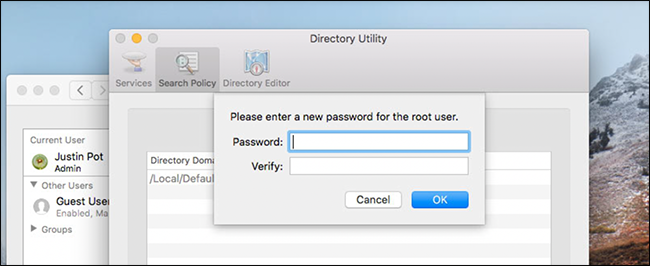

Agora clique em Editar> Habilitar usuário raiz na barra de menus.

Digite uma senha segura .

O exploit não funcionará mais, porque seu sistema já terá uma conta root habilitada com uma senha real anexada a ela.

Continue instalando atualizações

Vamos deixar isso claro: isso foi um grande erro da parte da Apple, e o patch de segurança não funcionando (e interrompendo o compartilhamento de arquivos) é ainda mais embaraçoso. Dito isso, o exploit foi ruim o suficiente para que a Apple tivesse que agir rapidamente. Achamos que você deve absolutamente instalar o patch disponível para este problema e habilitar uma senha de root. Espero que em breve a Apple conserte esses problemas com outro patch.

Atualize seu Mac: não ignore esses prompts. Eles estão lá por um motivo.